CONFIGURACIÓN LOCAL DE SEGURIDAD

ACTUALIZACION AUTOMATICA PARA EL S.O

-Actualizaciones primordiales para el s.o:

Introducción

Para actualizar el equipo de Windows XP a Windows 7, necesitará seleccionar la opción Personalizada durante la instalación de Windows 7. La instalación personalizada no conserva los programas, los archivos ni los valores de configuración. Por esa razón, muchas veces se la denomina instalación "limpia".

La instalación personalizada es más compleja y, en ocasiones, suelen ser necesarias varias horas para completarla. Creamos este tutorial de cinco pasos para ayudar a guiarlo mediante el proceso completo.

Qué necesita

- Una unidad de disco duro externa. Deberá mover los archivos fuera del equipo antes de instalar Windows 7. Para facilitar esto, recomendamos una descarga gratuita denominada Windows Easy Transfer que requerirá un disco duro externo. Están disponibles en almacenes de suministro de oficinas y electrónica, y proporcionan una manera sencilla de agregar espacio de almacenamiento adicional en el equipo.

- Los discos de instalación originales o los archivos de instalación de los programas que desea usar con Windows 7. También deberá volver a instalar los programas manualmente después de la instalación de Windows 7. Cuando ejecuta Windows Easy Transfer, obtiene un informe con la lista de programas que usa actualmente con Windows XP.

32 bits o 64 bits: ¿qué versión de Windows 7 debo instalar?

Los discos de instalación de 32 y 64 bits se incluyen en el paquete de Windows 7. Los sistemas operativos de 64 bits pueden administrar grandes cantidades de memoria, en general 4 gigabytes (GB) de memoria de acceso aleatorio (RAM) o más, de manera más eficaz que los sistemas operativos de 32 bits. No obstante, no todos los equipos admiten 64 bits. Para obtener más información, consulte Windows de 32 bits y de 64 bits: preguntas más frecuentes

Probablemente necesitará una versión de 32 bits, pero para asegurarse, haga clic con el botón secundario en Mi PC y, a continuación, haga clic en Propiedades.

- Si no ve la opción "Edición x64" en la lista, entonces está ejecutando la versión de 32 bits de Windows XP. El Paso 1 de este tutorial le mostrará cómo ejecutar el Asesor de actualizaciones de Windows 7, que le avisará si su equipo es capaz de ejecutar la versión de 64 bits de Windows 7.

- Si "Edición x64" está en la lista Sistema, está ejecutando la versión de 64 bits de Windows XP y puede ejecutar la versión de 64 bits de Windows 7.

Siguiente: Descargue y ejecute el Asesor de actualizaciones de Windows 7.

-¿Donde se pueden descargar?

R= se puede descargar en la pagina de softonic

-Como configurar la pc para que hagas las actualizaciones automaticas o manuales :

- Para abrir Windows Update, haga clic en el botón Inicio

. En el cuadro de búsqueda, escriba Update y, a continuación, en la lista de resultados, haga clic en Windows Update.

. En el cuadro de búsqueda, escriba Update y, a continuación, en la lista de resultados, haga clic en Windows Update. - En el panel izquierdo, haga clic en Cambiar la configuración

- En Actualizaciones importantes, elija la opción que desee

- En Actualizaciones recomendadas, active la casilla Ofrecerme actualizaciones recomendadas de la misma forma que recibo las actualizaciones importantes y haga clic en Aceptar.

Si se le solicita una contraseña de administrador o una confirmación, escriba la contraseña o proporcione la confirmación.

Si se le solicita una contraseña de administrador o una confirmación, escriba la contraseña o proporcione la confirmación.

firewall

Es una parte de un sistema o una red que está diseñada para bloquear el acceso no autorizado, permitiendo al mismo tiempo comunicaciones autorizadas.

Se trata de un dispositivo o conjunto de dispositivos configurados para permitir, limitar, cifrar, descifrar, el tráfico entre los diferentes ámbitos sobre la base de un conjunto de normas y otros criterios.

Los cortafuegos pueden ser implementados en hardware o software, o una combinación de ambos. Los cortafuegos se utilizan con frecuencia para evitar que los usuarios de Internet no autorizados tengan acceso a redes privadas conectadas a Internet, especialmente intranets. Todos los mensajes que entren o salgan de la intranet pasan a través del cortafuegos, que examina cada mensaje y bloquea aquellos que no cumplen los criterios de seguridad especificados. También es frecuente conectar al cortafuegos a una tercera red, llamada zona desmilitarizada o DMZ, en la que se ubican los servidores de la organización que deben permanecer accesibles desde la red exterior.

Un cortafuegos correctamente configurado añade una protección necesaria a la red, pero que en ningún caso debe considerarse suficiente. La seguridad informátia abarca más ámbitos y más niveles de trabajo y protección.

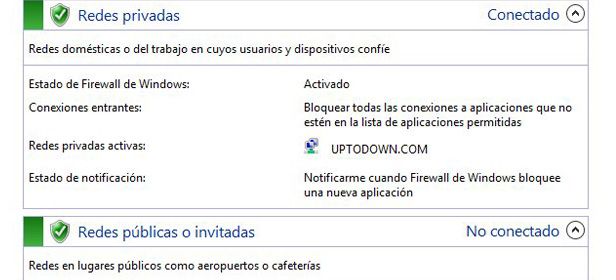

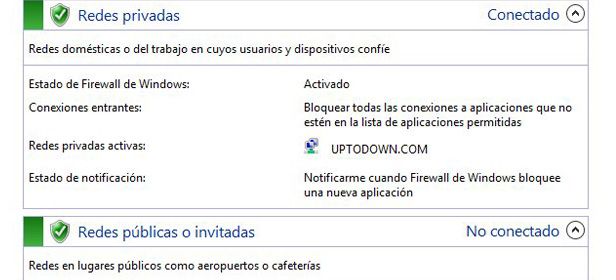

El Firewall de Windows es un servicio incluido en el sistema operativo que nos ayuda a proteger nuestro equipo de cualquier tipo de software malicioso que pretenda acceder. Aunque existen muchos programas externos, configurar y utilizar correctamente el cortafuegos de Windows es una gran alternativa para mantenernos a salvo.

Para entrar en el apartado de configuración del firewall de Windows, podremos hacerlo tanto utilizando el espacio de búsqueda de programas automatizado delas últimas versiones de Windows como en el Panel de Control dentro del sub-apartado Sistema y Seguridad. Dentro, tendremos varias opciones de configuración.

Activar el Firewall de Windows

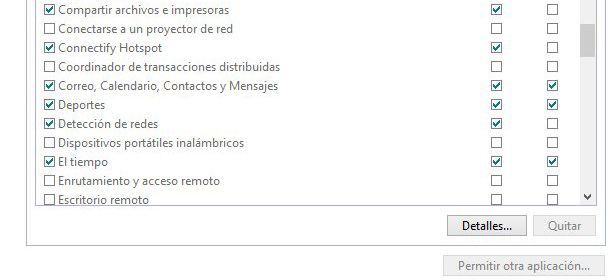

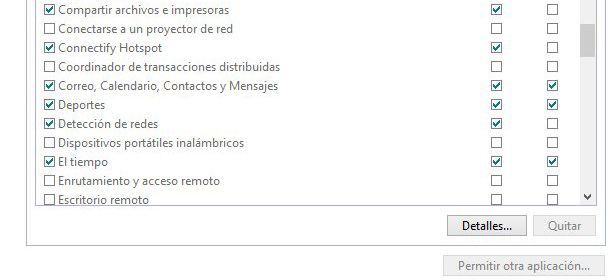

Por defecto, el cortafuegos de Windows viene activado por defecto, y se encarga de bloquear la comunicación para la mayoría de los programas que el sistema operativo “no conozca”. Normalmente, si un programa legal necesita pasar a través del firewall, previa confirmación por nuestra parte se creará la excepción en la lista de programas permitidos de forma automática, pero si queremos permitir algún programa en concreto tendremos que añadirlo a mano. Para ello, tendremos que acceder, desde el firewall de Windows, al apartado ‘Permitir que un programa o una característica a través de Firewall de Windows’.

Desde ahí podremos ver la lista de programas detectados por el firewall. Para añadir nuevos tendremos que pulsar en el botón “Permitir otra aplicación” de la parte inferior, donde tendremos que especificar la ruta del archivo ejecutable del programa en cuestión.

Además, podremos habilitar o desactivar cada programa de forma independiente en caso de que estemos conectados a diferentes tipos de redes, de forma que tendremos la posibilidad de hacer que un programa pase a través del firewall en nuestra red de casa, pero que no lo haga cuando estemos conectados en redes públicas. Por lo que pueda pasar…

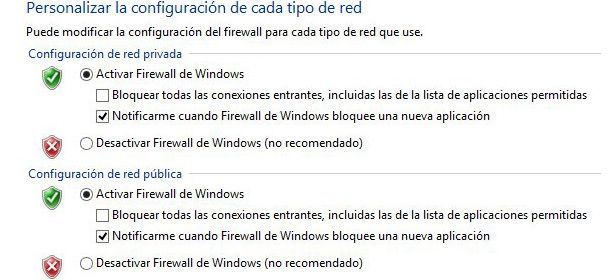

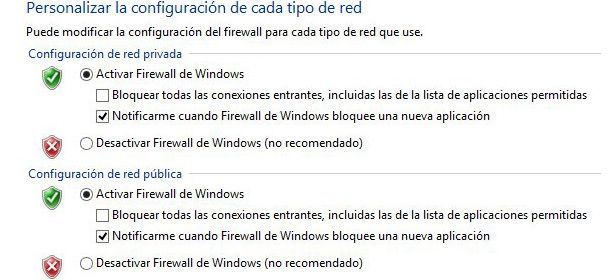

Bloquear todas las conexiones entrantes

Bloquear todas las conexiones entrantes supone parar en seco todos los intentos de conexión al equipo no solicitados y es una opción que emplearemos solo en casos de querer realizar una protección total.

Aún con esta opción activada no nos avisarán de los programas bloqueados y no tendremos problemas a la hora de navegar por Internet. Simplemente deberemos hacer clic en ‘activar o desactivar el uso compartido’. Estas dos opciones sirven para conectarnos a dispositivos de red, como impresoras, si marcamos la casilla del sí; o protegernos de otros usuarios y dispositivos de la red cuando no confiamos por encontrarnos en una red pública, como en los casos de cafetería o aeropuertos. En ese caso solo mantendremos activada la casilla de no permitir.

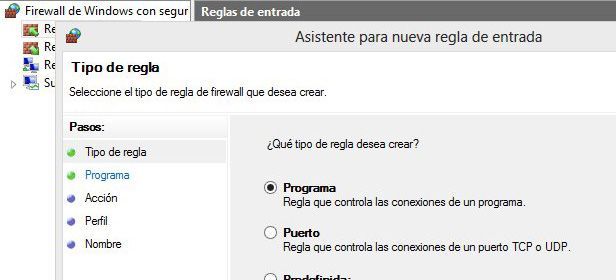

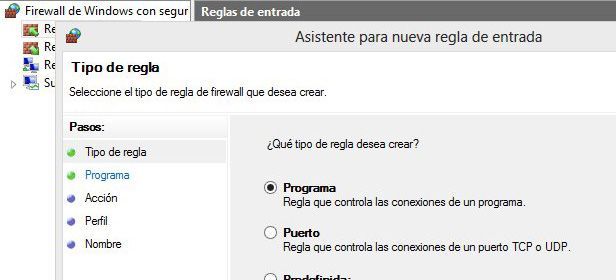

Abrir un puerto en Firewall de Windows

Cuando Firewall nos bloquea una aplicación que no queremos que sea bloqueada simplemente deberemos acceder a la lista de aplicaciones permitidas. Sin embargo, ocurre que, en ocasiones, se bloquea la aplicación pero esta no se encuentra incluida dentro de la lista de bloqueadas, por lo que habrá que abrir un puerto para esa aplicación. El puerto permanecerá abierto sin excepción todo el tiempo, por lo que lo cerraremos una vez no lo necesitemos.

Para abrir puertos deberemos acceder a l apartado ‘Configuración avanzada’, y una vez ahí haremos clic en Reglas de entrada y Nueva entrada. Al acceder a este menú únicamente deberemos seguir las sencillas instrucciones que nos proporcionará Windows.

Antispyware

¿Que es el spyware?

El spyware o programa espía es un software que recopila información de un ordenador y después transmite esta información a una entidad externa sin el conocimiento o el consentimiento del propietario del ordenador. El término spyware también se utiliza más ampliamente para referirse a otros productos que no son estrictamente spyware. Estos productos, realizan diferentes funciones, como mostrar anuncios no solicitados (pop-up), recopilar información privada, redirigir solicitudes de páginas e instalar marcadores de teléfono.

Un spyware típico se autoinstala en el sistema afectado de forma que se ejecuta cada vez que se pone en marcha el ordenador (utilizando CPU y memoria RAM, reduciendo la estabilidad del ordenador), y funciona todo el tiempo, controlando el uso que se hace de Internet y mostrando anuncios relacionados.

Sin embargo, a diferencia de los virus, no se intenta replicar en otros ordenadores, por lo que funciona como un parásito.

Las consecuencias de una infección de spyware moderada o severa (aparte de las cuestiones de privacidad) generalmente incluyen una pérdida considerable del rendimiento del sistema (hasta un 50 % en casos extremos), y problemas de estabilidad graves (el ordenador se queda "colgado"). También causan dificultad a la hora de conectar a Internet. Algunos ejemplos de programas espía conocidos son Gator o Bonzi Buddy.

Este nombre viene dado de las palabras en idioma inglés spy que significa espía, y ware (para este caso) que significa programa.

- Programas espía o spyware

- Adware

- Dialer

- Cookie

¿Que es el antispyware?

Tipo de aplicación que se encarga de buscar, detectar y eliminar spywares o espías en el sistema.

A veces son aplicaciones independientes como Ad-aware o el Spybot Search&Destroy, o son módulos o herramientas incorporadas dentro de otra aplicación mayor, como un antivirus.

Otros tipos de aplicaciones "anti" son: los antivirus, los antispam, los antiintrusos (firewalls) y los antipop-up.

Otros tipos de aplicaciones "anti" son: los antivirus, los antispam, los antiintrusos (firewalls) y los antipop-up.